为了更好的用户体验和安全性,现代互联网应用广泛使用 OAuth2.0 进行授权登录。本文以 Twitter 为例,带你理解 OAuth2.0 协议的核心机制 与安全设计 ,并从零实现一个 Go 登录服务。

X,为了保持很多人的习惯,本文还是称为

认证和授权

在讲解 OAuth2.0 之前,我们需要先区分一下概念,很多开发者都容易把认证 和授权 搞混。

-

认证(Authentication) :验证用户身份(如用户名密码登录),解决的是用户能不能访问系统。

-

授权(Authorization) :授予权限(如允许应用读取用户邮箱),解决的是当登录成功后,用户能访问系统的哪些资源。

OAuth2.0 是一个授权框架 (Authorization Framework),而非认证协议(Authentication Protocol)。 其核心目标是:允许第三方应用在用户授权下,有限访问用户在资源服务器上的数据 。也就是说,OAuth2.0 仅解决授权问题,不解决认证问题。

在标准 OAuth2.0 流程中,会生成一个 Access Token,它只是一个访问 API 的令牌,而不是身份认证凭据,它不会告诉应用“这个 Token 代表哪个用户”。

既然如此,第三方登录是一个认证场景,那如何用OAuth2.0呢?

这背后的关键是 OAuth2.0 + OpenID Connect(OIDC) 组合使用。OIDC 是 OAuth2.0 的扩展,用于身份认证(Authentication)。OIDC 不仅会返回用于访问API的Access Token ,还会额外提供ID Token ,这个ID Token是一个 JWT(JSON Web Token),包含用户身份信息(如用户 ID、邮箱、姓名等)。这样,第三方应用不仅能拿到授权 Token,还能知道用户是谁,实现登录功能。OIDC 让 OAuth2.0 既能授权(Access Token),也能认证(ID Token),所以是第三方登录的标准方案 。

ID Token 解析后如下所示:

{

"sub": "1234567890",

"name": "Alice",

"email": "alice@example.com",

"picture": "https://example.com/photo.jpg"

}

然而,坏消息是 Twitter 不支持 OIDC 协议 ,所以我们需要采用非标准方案,即在获取 Access Token 后,再调用授权服务器的用户信息 API 来获取用户身份。

总结一下,要实现 OAuth2.0 第三方授权登录,有两种方案:

| 标准(OIDC) | 非标准 | |

|---|---|---|

| 授权成功后返回的数据 | Access Token |

和ID Token|Access Token|

|额外调用用户API|不需要|需要|

|适用平台|Google

,Facebook 等|Twitter|

OAuth 2.0 协议的背景

在深入 OAuth 2.0 之前,有必要了解它的前身——OAuth 1.0 和 OAuth 1.0a 。

OAuth 1.0 的核心是通过签名验证 来确保请求的合法性,客户端和服务器需要共享一个密钥来生成和验证这个签名。OAuth 1.0 在最初的设计中存在安全缺陷,攻击者可以截获合法的请求,并在没有任何限制的情况下重发。因此,产生了它的修订版:OAuth 1.0a,通过引入nonce(随机数) 和时间戳 确保每个请求都是唯一的,从而避免了重放攻击的问题 。

尽管 OAuth 1.0a 解决了重放攻击的缺陷,但是随着现代化应用的发展,出现了Web 应用、移动应用、单页应用、物联网设备 等多种场景。复杂的签名流程、签名逻辑对网络延迟的影响 无法满足这些多样化场景的需求,于是,OAuth 2.0 放弃了 OAuth 1.0a 复杂的签名机制,转而采用了更加轻量化的设计。

OAuth 2.0 使用HTTPS协议 和Bearer Token(持有者令牌) 让授权过程更加简单和易于实现,并支持多种授权类型。以下是不同场景下的授权类型:

| 授权类型 | 适用场景 |

|---|---|

| 授权码授权(Authorization Code Grant) | 有后端服务器的 Web 应用 |

| 隐式授权(Implicit Grant) | 单页应用(纯前端应用,无后端) |

| 密码凭证授权(Password Credentials Grant) | 受信任的本地应用(如 iOS、Android 应用) |

| 客户端凭证授权(Client Credentials Grant) | 物联网设备 |

授权码授权流程

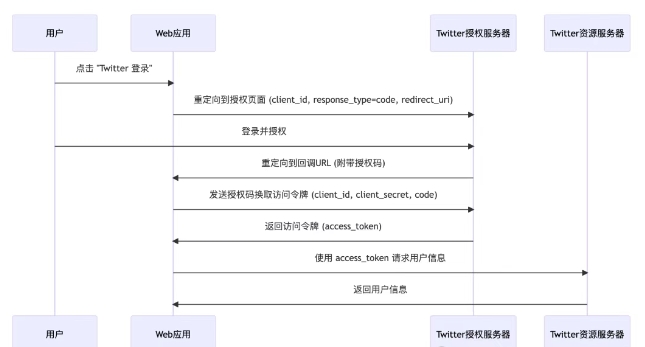

本文主要介绍授权码授权 ,这是最常见和最推荐的授权类型,符合 Twitter 开放平台的主要使用场景。 以下是简化的授权流程:

-

用户访问 Web 应用(网页),点击某个按钮,比如

Twitter登录。 -

Web 应用将网页重定向到 Twitter 授权页面,并附带参数如

client_id,response_type=code,redirect_uri等。 -

用户登录 Twitter 账号,登录成功后,可以看到 Web 应用请求的授权信息,点击同意。

-

Twitter 授权服务器生成授权码,将网页重定向到 Web 应用的回调 URL(即第 2 步的

redirect_uri)。 -

Web 应用使用授权码请求授权服务器,换取访问令牌(token)。

-

Web 应用使用 token 访问受保护的用户信息。

在这个流程中,一共有 4 个角色,以下图表展示了核心角色与交互流程 :

可以看出,授权码模式通过两次 HTTP 请求(获取code 和换取token ),确保access_token 不暴露给前端(避免被浏览器历史记录或 JS 窃取)。

关键字段解析

| 字段 | 意义 |

|---|---|

client_id |

应用的唯一标识,公开值(如显示在授权页面) |

client_secret |

应用密钥,需绝对保密(泄露等于交出控制权) |

永远不要将client_secret 硬编码在代码中,或暴露给前端 |

|

| 从环境变量或配置中心读取 | |

redirect_uri |

授权后跳转的 URI,需与 Twitter 开发者后台配置完全一致(包括端口) |

| 例如:https://localhost:8080/callback | |

access_token |

短期令牌(通常 2 小时),用于访问 API |

refresh_token |

长期令牌(可选),用于刷新access_token (注意:Twitter 部分 API 可能不返回此字段) |

启动 Go 服务器

明确了授权码授权的流程后,我们就可以写代码了,通过一个Go服务示例,来加深理解这个过程。

启动一个 Go 服务器,示例代码如下:

func main() {

r := gin.Default()

r.GET("/login", LoginHandler)

r.GET("/callback", CallbackHandler)

if err := r.Run(":8080"); err != nil {

log.Fatal("Failed to start server:", err)

}

}

不过,在实现 LoginHandler 和 CallbackHandler 之前,我们还需要注册 Twitter 开发者应用。

注册 Twitter 开发者应用

-

访问 Twitter 官网 注册一个账号(若已有账号可跳过)。

-

登录并访问 Twitter 开发者门户,点击右上角 “Developer Portal” 申请开发者权限。

-

申请成功后,在 “Projects & Apps” > “Your_app” > “Settions” > “User authentication settings” 设置 OAuth 2.0 授权信息。

注意:

Callback URI / Redirect URL必须和Go服务器的回调URL完全一致,包括端口号。Website URL是你的官网,测试环境可填写临时网站。

- 保存成功后,会生成

client_id,client_secret等配置信息。在 “Projects & Apps” > “Your_app” > “Keys and tokens” 可以重新生成这些信息。

关键配置验证

完成配置后,可通过以下命令快速验证 client_id 和 redirect_uri 是否生效:

# 生成授权链接(替换YOUR_CLIENT_ID)

echo "https://x.com/i/oauth2/authorize?response_type=code&client_id=YOUR_CLIENT_ID&redirect_uri=https://localhost:8080/callback&scope=users.read&state=abc123&code_challenge=challenge&code_challenge_method=plain

在浏览器访问这个链接,若显示 Twitter 授权页面,则配置成功!

授权参数解析

在这个授权链接的参数中,response_type=code 表示授权码授权类型,client_id ,redirect_uri 前文已经说过,不再赘述。

scope

scope 指定了应用可访问的用户数据范围,需要在授权时由用户明确同意,users.read 表示仅读取用户基本信息(id、用户名、头像等)。以下是常用权限:

| scope | 权限说明 | 适用场景 |

|---|---|---|

tweet.read |

读取用户推文 | 展示用户最新推文 |

users.read |

获取用户基本信息(id、用户名、头像) | 显示登录用户身份 |

offline.access |

获取refresh_token (长期令牌) |

需要持续访问数据的后台服务 |

follows.read |

读取用户关注列表 | 社交关系分析 |

state

state 用于防止 CSRF 攻击。至于什么是 CSRF 攻击?后面再单独写一篇文章详细介绍。

code_challenge

code_challenge (配合 PKCE)用于防止授权码被截获滥用,确保只有合法客户端能用 code 换取 access_token。

上面的授权链接中,code_challenge_method=plain 只是为了测试,在实际应用中,需要指定为S256 。具体实现方法可以往下看代码示例。

OAuth 2.0 配置初始化

我们引入 golang.org/x/oauth2 这个库来实现配置的初始化。

conf := &oauth2.Config{

ClientID: "YOUR_CLIENT_ID",

ClientSecret: "YOUR_CLIENT_SECRET",

RedirectURL: "http://localhost:8080/callback",

Scopes: []string{"tweet.read", "users.read"},

Endpoint: oauth2.Endpoint{

AuthURL: "https://x.com/i/oauth2/authorize",

TokenURL: "https://api.x.com/2/oauth2/token",

},

}

这里的 Endpoint 配置中,AuthURL 是为了跳转到Twitter的授权页面,TokenURL 是为了在授权成功后,在回调函数中用code换取access token。

实现 LoginHandler

在登录接口中,我们的目标是生成授权链接的URL并返回,前端接收到数据后会重定向URL到授权页面,现在我们来实现这个逻辑。

生成state

b := make([]byte, 32)

rand.Read(b)

state := base64.URLEncoding.EncodeToString(b)

注意,这个state必须足够随机,让攻击者无法预测才能保证安全。

缓存state

将生成的 state 缓存至 Redis 并设置5分钟后过期。

rdb.Set(context.Background(), state, "valid", 5 * time.Minute)

生成code_challenge

// 生成随机 Code Verifier

b := make([]byte, 32)

rand.Read(b)

verifier := base64.RawURLEncoding.EncodeToString(b)

// 计算 S256 Challenge

hash := sha256.Sum256([]byte(verifier))

challenge := base64.RawURLEncoding.EncodeToString(hash[:])

从代码中可以看出,这一步生成了两个参数,一个密码学安全的随机数verifier 和一个sha256哈希值challenge ,根据sha256的特性,我们知道从 challenge 无法反推出 verifier,利用这个特性,我们就能够实现授权码的安全性,具体来说就是:

-

缓存

verifier,同时将challenge组装在授权链接中。 -

Twitter授权服务器生成的

code与challenge一一对应。 -

当使用

code换取access token时,需提供正确的verifier生成一个新的challenge对比检验,确保使用 code 的客户端与请求授权的客户端是同一个客户端 。

由此,就防止了 code 被截获滥用的问题。

缓存verifier

rdb.Set(context.Background(), "verifier", verifier, 5 * time.Minute)

生成授权链接url := conf.AuthCodeURL(

state,

oauth2.AccessTypeOffline,

oauth2.SetAuthURLParam("code_challenge_method", "S256"),

oauth2.SetAuthURLParam("code_challenge", challenge),

)

code_challenge_method参数告诉Twitter授权服务器,生成的 challenge 使用了哪个加密方法,通常都是S256(sha256)。

实现 CallbackHandler

当用户在Twitter的授权页面同意授权,一切成功后,就会进入我们配置的这个回调函数内,并携带两个参数code 和state 。

验证state使用接收到的 state 参数查询 Redis 缓存,如果查不到则拒绝请求,查到了则立马删除,确保一个 state 只能用一次。rdb.GetDel(context.Background(), state)

取出verifier为了使用 code 换取访问令牌(access token),我们必须取出之前缓存的 verifier,取出之后也要立马删除,确保只能使用一次。verifier, err := rdb.GetDel(context.Background(), "verifier")

换取访问令牌使用接收到的 code 参数和从缓存取出的 verifier 可以换取访问令牌。accessToken, err := conf.Exchange(ctx, code, oauth2.SetAuthURLParam(

"code_verifier", verifier,

))

到这里,整个 OAuth2.0 的授权过程已经完成了。获取用户信息为了实现登录功能,我们还需要额外请求用户信息API获取身份信息。client := conf.Client(ctx, accessToken)

resp, err := client.Get("https://api.x.com/2/users/me")

请求成功后,解析返回的 resp 即可获取到用户的身份信息。现在,Go实现的Twitter第三方登录功能就算是大功告成了!

安全性与生产环境最佳实践

在开发和生产环境中,敏感信息的保护至关重要。例如,client_secret 这类信息绝对不能硬编码在代码里。建议使用环境变量或者配置中心来存储和管理这些敏感信息。环境变量可以在运行时动态注入,而配置中心则能实现集中管理和更新。使用高防CDN也能在一定程度上增强对这些敏感信息传输的保护,因为高防CDN可以抵御网络攻击,确保信息在传输过程中的安全性。

通信安全

通信过程中,必须使用 HTTPS 协议。HTTPS 通过加密和身份验证机制,防止数据在传输过程中被窃取或篡改。使用高防CDN可以进一步提升 HTTPS 通信的安全性,它能够过滤恶意流量,减少 DDoS 等攻击对服务的影响,确保服务的高可用性和数据的安全传输。

-

防御 CSRF 攻击,

state参数的生成与验证。 -

防止 code 被截获滥用,

verifier和challenge参数的生成与验证。 -

在服务端换取访问令牌,不要暴露给前端,并进行

access_token的有效期管理。